kubernetes 1.20 要去掉对 Docker的支持,具体看这里,本篇文章介绍用 containerd 替换 docker,从work节点开始,然后才到master节点。

首先查看集群

[root@node1 ~]# kubectl get node

NAME STATUS ROLES AGE VERSION

k8s-master Ready control-plane,master 101d v1.20.1

k8s-worker-01 Ready <none> 101d v1.20.1

k8s-worker-02 Ready <none> 2d22h v1.20.1ssh连接到 k8s-worker-01

A. 在work节点上替换

- 从服务中删除一个节点

使用 kubectl drain 从节点安全地逐出所有 Pods。 安全的驱逐过程允许 Pod 的容器 体面地终止, 并确保满足指定的 PodDisruptionBudgets。

kubectl drain k8s-worker-01 --ignore-daemonsets --delete-emptydir-data

- 停止 kubelet

sudo systemctl stop kubelet

- 卸载docker

sudo apt remove docker-ce docker-ce-cli

sudo apt autoremove

- 启用containerd的前置条件

为了containerd能和kubernetes正常运行,需加载overlay和br_netfilter两个模块。

下面创建containerd.conf,在启动时加载这些模块

cat <<EOF | sudo tee /etc/modules-load.d/containerd.conf

overlay

br_netfilter

EOF

下一条命令将加载所需的模块

sudo modprobe overlay

sudo modprobe br_netfilter

创建一个文件,用于系统启动时设置其他参数

cat <<EOF | sudo tee /etc/sysctl.d/99-kubernetes-cri.conf

net.bridge.bridge-nf-call-iptables = 1

net.ipv4.ip_forward = 1

net.bridge.bridge-nf-call-ip6tables = 1

EOF

应用一下设置

sudo sysctl --system

安装以下软件包以允许apt通过HTTPS使用仓库。

sudo apt-get update && sudo apt-get install -y apt-transport-https ca-certificates curl software-properties-common

添加Docker官方GPG key,为啥要这样呢?因为containerd 也需要使用Docker镜像仓库去搜索镜像。

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo apt-key --keyring /etc/apt/trusted.gpg.d/docker.gpg add -

添加docker源

sudo add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/ubuntu focal stable"

- 安装containerd

sudo apt-get update && sudo apt-get install -y containerd.io

- 配置containerd

sudo mkdir -p /etc/containerd

sudo containerd config default | sudo tee /etc/containerd/config.toml

- 使用systemd cgroup driver

sudo vim /etc/containerd/config.toml

找到下面这行,添加SystemdCgroup = true,例子如下:

[plugins."io.containerd.grpc.v1.cri".containerd.runtimes.runc]

...

[plugins."io.containerd.grpc.v1.cri".containerd.runtimes.runc.options]

SystemdCgroup = true

- 启动服务

sudo systemctl enable containerd

sudo systemctl start containerd

sudo systemctl status containerd

- 配置Kubelet以使用containerd

修改 /var/lib/kubelet/kubeadm-flags.env 文件,改为如下

KUBELET_KUBEADM_ARGS="--container-runtime=remote --container-runtime-endpoint=/run/containerd/containerd.sock"

- 启动kubernetes

sudo systemctl daemon-reload

sudo systemctl start kubelet

验证

[root@node1 ~]# kubectl get node

NAME STATUS ROLES AGE VERSION

k8s-master Ready control-plane,master 101d v1.20.1

k8s-worker-01 Ready,SchedulingDisabled <none> 101d v1.20.1

k8s-worker-02 Ready <none> 3d v1.20.1

如果一切正常,你刚刚操作的机器就会显示Ready,SchedulingDisabled,如果显示Not ready,你就要检查是否严格按照我的步骤来操作的。

- 启用调度

kubectl Uncordon k8s-worker-01

重新查看集群状态,会发现k8s-worker-01的 STATUS 已经变成了 Ready,你可以对其他节点进行操作了。

B. 在master节点上替换

- 停止master节点

由于master节点不能drain ,所以只能停止kubelet,work节点和pods会继续运行,但无法进行管理。

sudo systemctl stop kubelet

执行前面的 3-10 步骤

- 修改kubernetes配置文件

最后一步是从kubernetes修改配置文件。尽管此阶段的主节点和工作节点已经在使用containerd,但是还需要调整配置设置,否则在运行kubeadm命令时会出错(例如,将kubernetes升级到新版本)

在master节点执行

kubectl edit node k8s-master

将

kubeadm.alpha.kubernetes.io/cri-socket: /var/run/dockershim.sock

修改为

kubeadm.alpha.kubernetes.io/cri-socket: /run/containerd/containerd.sock

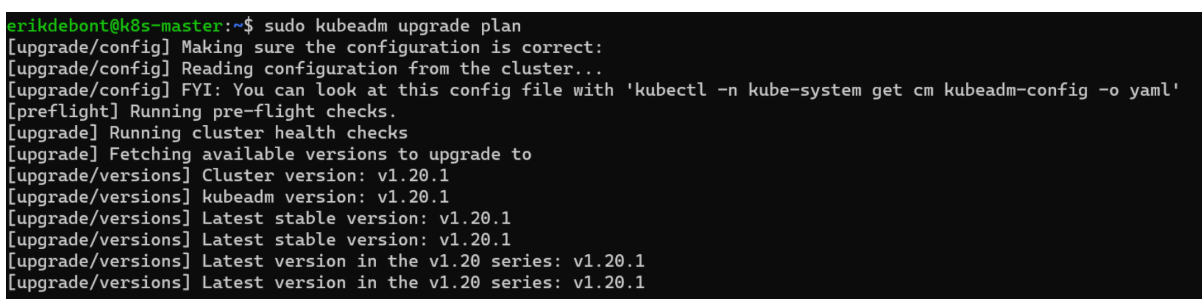

您可以运行以下命令检查kubeadm是否正常运行。通过运行以下命令,该命令将检查集群是否可以升级。

sudo kubeadm upgrade plan

到此这篇关于kubernetes1.20用containerd替换docker(shim)的文章就介绍到这了,更多相关kubernetes替换docker内容请搜索编程学习网以前的文章希望大家以后多多支持编程学习网!